Firmy działające w internecie dzielą się na te, które już były oraz te, które dopiero będą obiektem ataku cyberprzestępców. Według magazynu Security Magazine, każdego dnia dochodzi do ponad 2200 ataków, co przekłada się na prawie 1 cyberatak co 39 sekund. Czy klucze U2F dla pracowników to właściwa linia obrony? Po spektakularnym ataku na Twittera w lipcu 2020 firma ta zdecydowała, że tak.

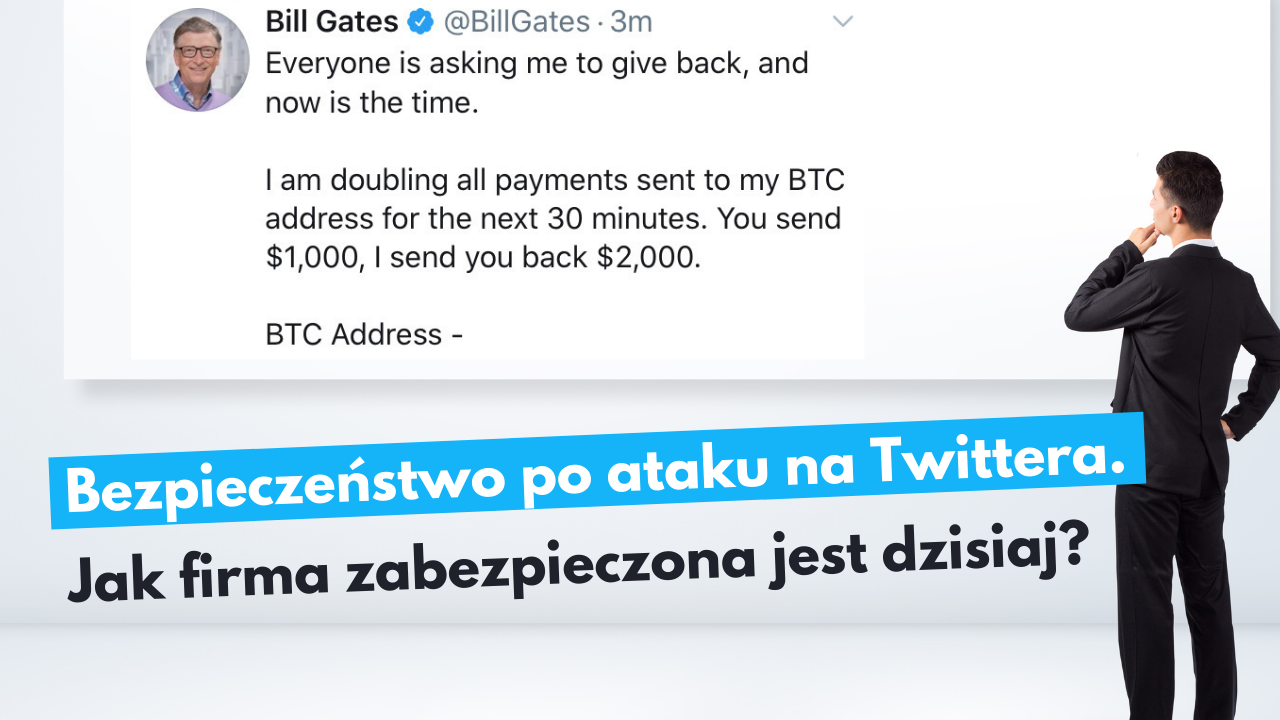

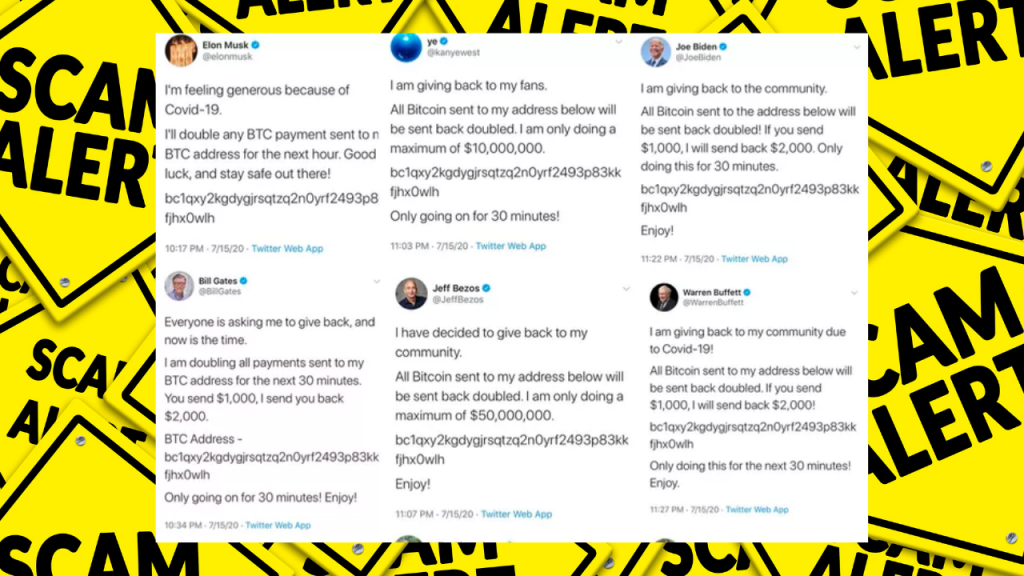

Atak na Twittera

Na przełomie 2020 roku firma Twitter na swoich oficjalnych stronach informowała o ataku ukierunkowanym na małą grupę wyselekcjonowanych pracowników.

Telefoniczny atak oparty o socjotechnikę wymierzony był w precyzyjnie dobrane osoby. Był to atak typu spear phishing, w którym przestępcy nie rozsyłają zainfekowanych maili do milionów przypadkowych użytkowników, lecz dobierają indywidualnie swoje ofiary.

Aby tego typu atak był udany wymaga on od atakujących uzyskania dostępu zarówno do sieci wewnętrznej, jak i określonych poświadczeń pracowników, które dają przestępcom dostęp do wewnętrznych narzędzi. Tak było też w przypadku ataku na Twittera.

Kradzież kont uprzywilejowanych

Mimo, że pierwotnie zaatakowani pracownicy, nie posiadali uprawnień, na które polowali cyberprzestępcy to i tak z uprawnieniami zaatakowanych pracowników przestępcy byli w stanie dostać się głębiej i zdobyć to czego potrzebowali. Przestępcy za pomocą skradzionych haseł zalogowali się do systemów wewnętrznych gdzie odszukali dane pracowników uprzywilejowanych, mających dostęp wyższej klasy. Tym sposobem atakującym krok po kroku udało się dotrzeć do sedna czyli do narzędzi umożliwiających zarządzanie kontami Twitter.

Wykorzystując dane uwierzytelniające pracowników mających dostęp do tych narzędzi, osoby atakujące zaatakowały następnie 130 kont na Twitterze, ostatecznie wysyłając tweety od 45-ciu osób i uzyskując dostęp do skrzynki odbiorczej 36-ciu i pobierając dane z 7-miu kont.

Twitter wyciągnął wnioski z ataku

Twitter szybko wyciągnął wnioski z ataku. Aby wyeliminować podobne zajścia w przyszłości koniecznym było wyeliminowanie możliwości ataków związanych z phishingiem i socjotechniką. Jedyną metodą, która faktycznie mogła tego dokonać było silne uwierzytelnianie oparte o standard FIDO2.

Kilka słów ułatwiających odnalezienie się w hasłach związanych z uwierzytelnianiem. FIDO to Fast Identity Online. Kolejny skrót – FIDO2 to standard uwierzytelniania w sieci umożliwiający wykorzystanie własnych urządzeń (jak laptop czy smartfon) w celu uwierzytelnienia biometrycznego. Poprzednik standardu FIDO2 bazujący wyłącznie na kluczach sprzętowych to U2F czyli Universal 2nd Factor.

Twitter i klucze U2F dla pracowników

Nick Fohs i Nupur Gholap z działu cyberbezpieczeństwa Twittter tak piszą o działaniach zrealizowanych w następstwie ataków z 2020. – W ciągu ostatniego roku przyspieszyliśmy działania mające na celu zwiększenie wykorzystania kluczy bezpieczeństwa w celu zapobiegania atakom typu phishing. W czerwcu udostępniliśmy użytkownikom możliwość używania wielu kluczy bezpieczeństwa do ochrony kont na Twitterze. Wdrożyliśmy również klucze bezpieczeństwa wewnętrznie wśród naszych pracowników, aby zapobiec incydentom związanym z bezpieczeństwem, takim jak ten, którego doświadczył Twitter w zeszłym roku.

Fohs i Gholap podzielili się również przemyśleniami i wnioskami z projektu wdrożenia kluczy bezpieczeństwa w firmie Twitter.

Dlaczego FIDO jest tak bezpieczne?

Na naszych stronach można dowiedzieć się więcej na temat zarówno kluczy U2F jaki i standardu będącego potomkiem kluczy czyli uwierzytelniania FIDO2. U2F i FIDO2 to jedyny standard silnego uwierzytelniania, który jest całkowicie odporny na phishing. Metody te mogą bowiem odróżnić legalne witryny od złośliwych i blokować próby wyłudzenia informacji, czego nie zrobiłyby SMS-y lub hasła jednorazowe (TOTP). Aby dowiedzieć się dlaczego tak jest odsyłamy do artykułów na końcu tego tekstu.

Wdrożenie kluczy U2F w Twitter

Klucze U2F nie były pierwszym i naturalnym wyborem Twitter. Zanim zostały one wprowadzone firma korzystała już bowiem z innych metod uwierzytelniania dwuskładnikowego (2FA). Metod, które jak przyznali sami Fohs i Gholap, nie dających stuprocentowego zabezpieczenia przed wyłudzaniem informacji. Aby organizacja mogła przejść globalnie do nowego standardu i używać uwierzytelniania FIDO i kluczy bezpieczeństwa jako jedynych obsługiwanych metod 2FA w systemach wewnętrznych wiązało się to z wieloetapowym procesem wdrożenia. Oto on:

Proces wdrożenia U2F w Twitter

- Wybór modelu klucza bezpieczeństwa.

Twitter potrzebował klucza bezpieczeństwa, który działałby na wielu urządzeniach. Zdecydowano się na kombinację kluczy YubiKey 5 NFC i 5C NFC, ponieważ obsługiwały one zarówno USB dla laptopów, jak i NFC dla urządzeń mobilnych z systemem Android lub iOS.

- Zakup i dystrybucja kluczy.

Po wybraniu modelu firma musiała zakupić i wysłać klucze bezpieczeństwa do ponad 5500 osób na całym świecie. Firma Yubico pomogła zautomatyzować proces zbierania adresów do wysyłki i dostarczyła rozwiązanie do bezpośredniej wysyłki na terenie Stanów Zjednoczonych, Kanady i większości krajów Europy. Dla reszty pracowników Twitter rozesłał zbiorczo klucze do istniejących regionalnych partnerów dystrybucyjnych, a ci z kolei dostarczyli je do końcowych użytkowników. - Dodanie obsługi urządzeń U2F / FIDO2 do systemów wewnętrznych.

Większość wewnętrznych systemów Twittera opiera się na systemie jednokrotnego logowania (SSO). Dostawca SSO już obsługiwał WebAuthn, Twitter włączył więc obsługę zarówno kluczy bezpieczeństwa, jak i innych urządzeń uwierzytelniających obsługujących standard FIDO2 (takich jak smartfony z czytnikami linii papilarnych czy rozpoznawaniem twarzy). Twitter następnie umożliwił swoim pracownikom zarejestrowanie tych urządzeń jako drugi składnik uwierzytelniania. Warta podkreślenia jest tutaj opcjonalność rejestracji własnych urządzeń, pracownicy mogli bowiem skorzystać z własnych urządzeń lub z kluczy bezpieczeństwa U2F nadesłanych przez firmę. - Rejestrowanie kluczy.

W kolejnym kroku pracownicy samodzielnie rejestrowali swoje klucze po ich otrzymaniu. Aby im pomóc, Twitter zapewnił wskazówki dotyczące rejestracji ilustrowane zdjęciami i GIFami jak również wsparcie odpowiedniego działu.

- Wprowadzenie w życie

Ostatnim krokiem było wyłączenie starszych metod 2FA i nakazanie używania uwierzytelniania opartego o FIDO w systemach wewnętrznych firmy. Ustalono datę przełączenia, o której z miesięcznym firma poinformowała swoich pracowników. Osiągnięto około 90% rejestracji kluczy przed terminem i 100% w ciągu miesiąca od zakończenia, gdy ludzie wracali z wakacji lub urlopu.

Wnioski z wdrożenia kluczy U2F w Twitter

Dział bezpieczeństwa Twittera z sukcesem przeniósł 100% kont pracowników ze starszych metod 2FA do obowiązkowego użycia kluczy bezpieczeństwa w czasie krótszym niż trzy miesiące. Poniżej znajdują się wnioski, którymi odpowiadający za projekt Nick Fohs i Nupur Gholap podzielili się na oficjalnym blogu Twittera.

- Przewiduj globalne wyzwania związane z pandemią.

COVID-19 uniemożliwił dystrybucję kluczy pracownikom w biurze w sposób tradycyjny. Zamiast tego Twitter musiał wysyłać klucze bezpośrednio do pracowników pracujących zdalnie. Stwarzało to dodatkowe wyzwania: zespół projektowy musiał zebrać informacje z danymi wysyłkowymi pracowników, poradzić sobie z brakującymi dostawami na świecie i – przede wszystkim – upewnić się czy przesyłki nie zostały naruszone.

Aby obejść te problemy, umożliwiono pracownikom samodzielne pozyskiwanie kluczy bezpieczeństwa od regionalnych dostawców w przypadku zagubienia lub opóźnienia wysyłki. Udostępniono również pracownikom specjalne narzędzie firmy Yubico umożliwiające weryfikację czy klucz który dotarł do nich pocztą jest oryginalny czy podrobiony. - Skorzystaj z wbudowanych kluczy bezpieczeństwa.

Chociaż sprzętowe klucze bezpieczeństwa doskonale spełniają swoją rolę to nie są jednak najwygodniejszą opcją w codziennym użytkowaniu. Na szczęście coraz większa liczba urządzeń zawiera wbudowane klucze bezpieczeństwa, które wykorzystują protokół WebAuthn, aby zapewnić taką samą odporność na phishing.

Różnica między kluczem sprzętowym, a kluczem wbudowanym polega na tym, że ten pierwszy to po prostu mały przyrząd przypominający pendrive (klucz U2F). Ten drugi to mechanizm na stałe wpisany w sprzęt taki jak smartphone czy laptop, który po prostu obsługuje ten standard. Jeśli więc mówi się o jakimś urządzeniu, że obsługuje FIDO2 oznacza to, że to urządzenie ma w sobie wbudowany klucz bezpieczeństwa, który można zastosować do ochrony nie tylko tego urządzenia ale także setek innych aplikacji.

Istotnym etapem procesu wdrażania pracowników Twittera w obsługę silnego uwierzytelniania było nauczenie ich jak rejestrować wbudowane klucze bezpieczeństwa, które okazały się wśród pracowników bardzo popularne zarówno ze względu na wygodę, jak i ze względu na rozwiązanie problemu opóźniających się dostaw. Pracownicy bowiem nie musieli czekać z rejestracją, aż klucze fizyczne w końcu do nich dotrą i rejestrowali w zamian swoje własne urządzenia z wbudowanym uwierzytelnianiem FIDO2.

- Śledź status rejestracji.

Specyfika kluczy bezpieczeństwa nakłada na pracowników (a nie jak w przypadku tradycyjnych tokenów bezpieczeństwa) obowiązek zarejestrowania ich i aktywowania do użytku. Firma Twitter sprostała temu wyzwaniu, opracowując wewnętrzny pulpit nawigacyjny, który umożliwiał pracownikom przeglądanie stanu rejestracji kluczy bezpieczeństwa w różnych wewnętrznych systemach uwierzytelniania. Menedżerowie mogli również przeglądać status rejestracji swoich zespołów, a finalnie pulpit posłużył do weryfikacji, którzy pracownicy wykonali wszystkie kroki niezbędne do zalogowania się po upłynięciu terminu wdrożenia. Chociaż niektórzy pracownicy wciąż nie zarejestrowali swoich kluczy przed upływem terminu, system śledzenia i powiadomień pozwolił zminimalizować tę liczbę i przewidzieć wpływ odłączenia starej metody uwierzytelniania. - Przewiduj potrzebę wsparcia.

Migracja do kluczy bezpieczeństwa w firmie Twitter wymagała znacznego wsparcia wewnętrznych zespołów IT. Miały one bowiem kluczowe znaczenie dla pomocy osobom, które nie wykonały wszystkich niezbędnych czynności rejestracyjnych w wyznaczonym terminie, i w zapewnieniu wsparcia każdemu, kto miał problemy z konfiguracją lub kto zgubił lub uszkodził swój nowy klucz. Osoby odpowiadające za wdrożenie utrzymywały również otwartą komunikację z resztą pracowników odpowiadając na bieżąco na pytania w firmowych kanałach komunikacji. - Zachęcaj do szerszego użytkowania.

Ostatnim, ale bardzo znaczącym etapem wdrożenia był przekaz płynący z wdrożenia i zachęta dla pracowników do szerszego używania kluczy nie tylko w firmie, ale również w życiu prywatnym. Specjalistom Twittera zależało, aby pracownicy zrozumieli, że klucze bezpieczeństwa, które otrzymali mogą zachować nawet po opuszczeniu firmy i używać ich do zabezpieczenia swoich prywatnych danych. Takie budowanie świadomości pozwoliło na zmobilizowanie wielu pracowników Twitter do używania kluczy i uwierzytelniania FIDO2 również poza biurem i poza systemami pracowniczymi. Lepsza ochrona osobistych kont pracowników pomaga bowiem powstrzymać atakujących przed użyciem tych prywatnych kont do atakowania Twittera, a szersze użycie kluczy bezpieczeństwa promuje bezpieczniejszą sieć dla wszystkich.

Przyszłość kluczy U2F / FIDO2

Wdrożenie kluczy bezpieczeństwa w Twitter ujawniło również kilka miejsc, w których ekosystem kluczy bezpieczeństwa wciąż wymaga poprawy:

- Szersza obsługa WebAuthn.

Chociaż w ciągu ostatnich lat zaobserwowano postęp w systemach dodających obsługę kluczy bezpieczeństwa, nadal istnieją systemy, w których klucze bezpieczeństwa nie działają dobrze. Na przykład aplikacje desktopowe często wykorzystują wbudowane przeglądarki internetowe, aby ładować ekrany logowania SSO. Niestety, wiele z tych wbudowanych rozwiązań przeglądarek nie obsługuje protokołu WebAuthn, co uniemożliwia użycie kluczy bezpieczeństwa w takich sytuacjach. Idealnie byłoby, gdyby aplikacje desktopowe do logowania SSO po prostu wykorzystywały domyślną przeglądarkę systemową która obsługuje standard FIDO. Daje to dodatkowe korzyści, takie jak zapewnienie wykorzystania menedżerów haseł i istniejących sesji SSO. - Wymiana klucza U2F / FIDO2.

Obecnie wymiana klucza bezpieczeństwa jest poważnym wyzwaniem. W wypadku zgubienia / uszkodzenia, aby aktywować nowy klucz użytkownik musi odwiedzić wszystkie aplikacje, z których korzystał, usunąć z nich stary klucz i zarejestrować nowy. W Twitterze wydano wszystkim pracownikom dwa klucze startowe, jeden podstawowy i jeden zapasowy. Zapewniło to opcję awaryjną w przypadku utraty klucza podstawowego. Wykorzystano również SSO, aby zminimalizować liczbę systemów, na których użytkownik musi zarejestrować swoje klucze. Nie jest to jednak rozwiązanie idealne i sposoby pomagania użytkownikom w dodawaniu i usuwaniu kluczy bezpieczeństwa powinny być w przyszłości dopracowane. - Interfejs użytkownika klucza bezpieczeństwa.

Użyteczność interfejsów WebAuthn jest kluczem do ich szerszego zastosowania. Usługi obsługujące klucze bezpieczeństwa powinny zapewniać podstawowe funkcje, takie jak możliwość zmiany nazwy kluczy, aby ułatwić użytkownikom ich rozróżnianie. Pomocne jest również, gdy platformy pozwalają użytkownikom określić domyślną metodę 2FA, dzięki czemu użytkownicy nie klikać za każdym razem gdy chcą skorzystać z klucza bezpieczeństwa przy każdym logowaniu.

Wdrożenie kluczy U2F / FIDO2 na dużą skalę

Teoretycznie, nie każda firma może pozwolić sobie na wdrożenie kluczy bezpieczeństwa na tak dużą skalę. Wdrożenie wiąże się bowiem z wielkimi wyzwaniami projektowymi i technologicznymi. Przystosowanie chronionych systemów i aplikacji do obsługi standardu FIDO2 to ogromny nakład pracy zespołów programistycznych.

Podejście tradycyjne do wdrożenia wieloskładnikowego uwierzytelniania (MFA), w tym wdrożenia kluczy sprzętowych to nie jedyne możliwe podejście, alternatywą jest bowiem podejście wykorzystujące user access security broker, czyli brokera bezpieczeństwa. Broker umożliwia wprowadzenie silnego uwierzytelniania na dowolnej aplikacji bez ingerencji w jej kod. Operacja dodawania MFA do aplikacji może zostać zautomatyzowana dzięki czemu w ten sam sposób administrator bezpieczeństwa w firmie może dodać MFA do dowolnej liczby aplikacji.

Broker bezpieczeństwa zakłada również dowolność metody, oznacza to, że każda z dostępnych metod uwierzytelniania (U2F, FIDO2, ale też bardziej tradycyjne jak TOTP) mogą zostać wprowadzone do aplikacji bez trudu.

Jeśli spodobał Ci się ten artykuł zachęcamy do zapoznania się z kolejnymi tematami, w szczególności: