Uwierzytelnianie

Uwierzytelnianie bezhasłowe

W branży cyberbezpieczeństwa nie brakuje dostawców oferujących rozwiązania typu passwordless. Passwordless stało się nowym słowem kluczowym, podobnie jak wcześniej IoT, machine learning czy blockchain. Wiele osób używa go, nie zastanawiając się nad jego prawdziwym znaczeniem. A więc jak rozumieć obietnicę braku haseł? Czy login i hasło znikną? Co zastąpi hasło? Jak zabezpieczyć dane bez korzystania z hasła?

Wiele tekstów marketingowych mówi o przyszłości bez haseł, obiecując, że czas, kiedy musieliśmy pamiętać złożone kombinacje liter i cyfr, dobiega końca. Ale czy to prawda? Czy zaczniemy korzystać z alternatywnej formy uwierzytelniania? Czy dane biometryczne znane z filmów science fiction zastąpią hasła? A może przyszłość bez haseł zapewnią nam jakieś inne urządzenia uwierzytelniające?

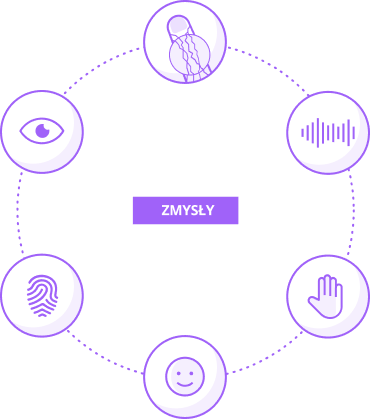

Zanim omówimy koncept uwierzytelniania passwordless, wspomnijmy w kilku słowach o uwierzytelnianiu biometrycznym, czyli pierwszej rzeczy, która nasuwa się na myśl, gdy mowa o uwierzytelnianiu bez hasła.

Chociaż biometria zapewnia użytkownikom prawdopodobnie najwyższy komfort spośród wszystkich dostępnych metod uwierzytelniania, to nie jest do końca bezpieczna. Większość metod uwierzytelniania biometrycznego może zostać skradziona, skopiowana lub wykorzystana w złym celu.

Ludzie zostawiają odciski palców na wszystkim. Tym samym cyberprzestępca może w bardzo prosty sposób skopiować odcisk palca swojej ofiary. Wystarczy, że uzyska dostęp do jakiegokolwiek przedmiotu, który ta trzymała w dłoniach, na przykład szklanki, długopisu czy telefonu komórkowego.

Podobnie jak odciski palców, wzór tęczówki też można skopiować. Jest to nawet łatwiejsze, zwłaszcza w przypadku niebieskich oczu. W tym celu cyberprzestępca może wykonać zdjęcie danego użytkownika w wysokiej rozdzielczości i skopiować jego tęczówkę.

Cech biometrycznych używanych do uwierzytelnienia nie można zmienić. Tym samym, raz skradziony odcisk palca lub wzór oka pozostaną zawsze aktualne. Nie można ich zresetować, tak jak resetuje się hasło.

Co więcej, systemy rozpoznawania cech biometrycznych nie są deterministyczne. Oznacza to, że w przeciwieństwie do haseł, wynik nie jest w 100% poprawny lub niepoprawny. Pomiar biometryczny może być na przykład zgodny z danymi wzorcowymi w 70% lub 99%, ale pewne różnice w stosunku do punktu porównania są nieuniknione. Tym samym metoda ta jest oparta na aproksymacji.

Systemy uwierzytelniania biometrycznego są zaprojektowane tak, by tolerowały pewne odstępstwa od punktu odniesienia i akceptowały nieidealne wyniki pomiarów. Dla użytkownika oznacza to, że jego prośba o zalogowanie zostanie zaakceptowana nawet wtedy, gdy system wykryje, iż przesłane dane biometryczne nie pokrywają się w 100% z danymi uprawnionego użytkownika.

Pomimo wad uwierzytelnianie biometryczne jest bardzo powszechne. Korzysta z niego wiele telefonów, zapewniając funkcjonalności w postaci czytnika linii papilarnych czy rozpoznawania twarzy. Uwierzytelnianie biometryczne nie jest jednak stosowane w bankomatach lub terminalach POS, jako że jest mniej bezpieczne na publicznie dostępnych urządzeniach. Należy pamiętać, że cyberprzestępca chcący przejść ten typ uwierzytelniania musiałby ukraść nie tylko odcisk palca, ale i urządzenie danego użytkownika.

Standard FIDO2 to prawdziwy przełom w świecie silnego uwierzytelniania. Większość sprzedawców internetowych i dużych firm technologicznych przyjęła już ten standard, który został opracowany przez międzynarodową organizację World Wide Web Consortium (W3C). FIDO2 to otwarty standard uwierzytelniania w sieci, który umożliwia uwierzytelnianie przy użyciu lokalnych uwierzytelniaczy (takich jak smartfony i laptopy ze skanerami biometrycznymi) lub kryptograficznych kluczy bezpieczeństwa. Standard umożliwia dostęp do systemu operacyjnego, telefonu lub poczty e-mail bez podawania hasła – wystarczy dotknąć klucza bezpieczeństwa lub czytnika biometrycznego. Należy jednak pamiętać, że FIDO2 działa zazwyczaj razem z innym składnikiem uwierzytelniającym, na przykład hasłem. Powodem jest fakt, że nawet najsilniejszy składnik używany w pojedynkę zapewnia mniej bezpieczeństwa niż uwierzytelnianie dwuskładnikowe.

Pytanie o przyszłość bez haseł to tak naprawdę pytanie o to, co rozumiemy pod pojęciem hasła. Jak nazwać dotknięcie przycisku na kluczu uwierzytelniającym, które pełni taką samą funkcję jak hasło? Jeśli brak hasła oznacza uwierzytelnianie za pomocą czegoś wygodniejszego niż ciąg znaków, to możemy powiedzieć, że przyszłość bez haseł już nadeszła.

Dużą zaletą dwuskładnikowego uwierzytelniania passwordless jest to, że sprawia, iż wymyślanie i zapamiętywanie skomplikowanego hasła (jako jednego z dwóch czynników) nie jest konieczne, ponieważ drugi składnik zapewnia wystarczającą ochronę.

Wielu dostawców oferuje implementację standardu FIDO2 lub innego rozwiązania 2FA. Niektórzy pozwalają zachować dane logowania w infrastrukturze klienta (klient nie musi udostępniać żadnych danych zewnętrznym dostawcom). W większości przypadków jednak wdrożenie uwierzytelniania MFA w całej firmie jest trudne, a często wręcz niemożliwe. Co więcej, jeśli dana organizacja wybierze określony standard, na ogół trudno jej potem przejść na inny, gdy pojawi się taka konieczność. Secfense ułatwia firmom wejście na szybszą ścieżkę dom passwordless, w pierwszym kroku wprowadzając MFA wszędzie przy użyciu technologii User Access Security Broker a w drugim dzięki Secfense IDP zastępując hasła na aplikacjach obsługujących standard SAML (najczęściej aplikacje SaaS). Secfense umożliwia więć wdrażanie i skalowanie każdej metody uwierzytelniania w dowolnej liczbie aplikacji, oraz wykonania pierwszego kroku w kierunku passwordless. Wdrożenie nie powoduje żadnego dyskomfortu dla użytkowników, a wybraną metodę uwierzytelniania (biometria, PIN, klucze sprzętowe) można w dowolnym momencie zmienić na inną.

Wdrażanie 2FA za pomocą User Access Security Broker

Poniżej możesz umówić się na rozmowę z nami.