Braki paliwa w USA

7 maja na Wschodnim Wybrzeżu Stanów Zjednoczonych kierowców chcących zatankować swoje samochody zaskoczył brak paliwa na stacjach benzynowych. Mogli wiązać ten fakt z kolejnymi obostrzeniami czy paniką podczas pandemii koronawirusa, być może konfliktem handlowym z Chinami, na pewno jednak nie przypuszczali, że zostali ofiarami cyberataku na operatora rurociągu transportującego benzynę, olej napędowy i paliwo lotnicze z Teksasu, firmę Colonial Pipeline.

Atak Ransomware na Colonial Pipeline

W firmie tej doszło do tzw. ransomware’u. Włamywacze zaszyfrowali dane w systemie bilingowym i zażądali okupu za ich odszyfrowanie. Choć przestępcy nie przejęli kontroli nad samym systemem przesyłowym, to nie mogąc naliczać rachunków za paliwo, a także obawiając się rozszerzenia ataku na kolejne, bardziej krytyczne obszary, Colonial Pipeline zatrzymał pracę rurociągu. I po kilku godzinach od wydarzenia zapłacił grupie kryjącej się pod nazwą DarkSide żądane 75 bitcoinów, czyli po ówczesnym kursie ok. 4,4 mln USD, to jest prawie 17 mln PLN.

Analiza ataku

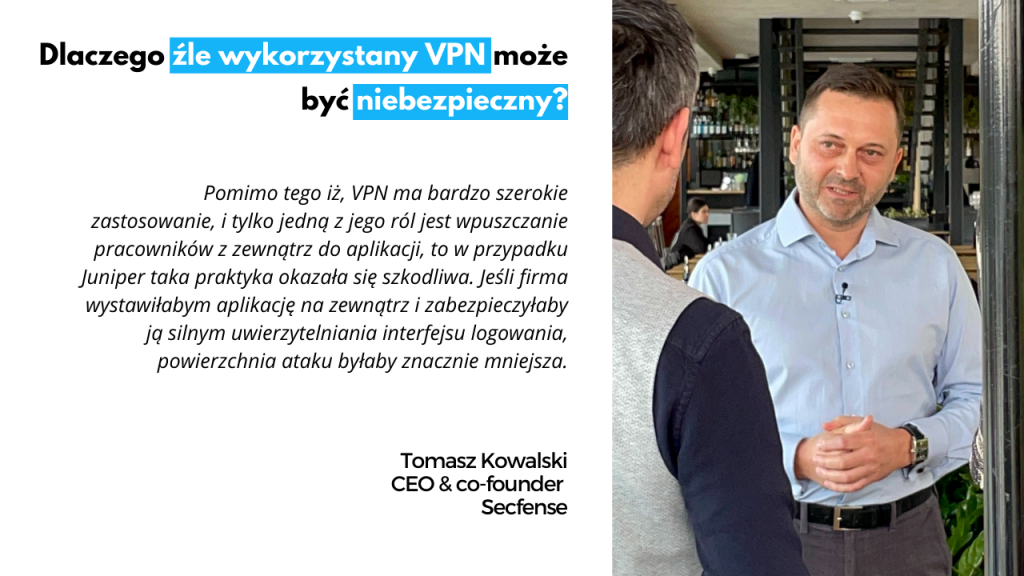

Co prawda włamywacze przekazali potem oprogramowanie do odzyskiwania danych, jednak operacja ich odszyfrowywania przebiegała bardzo wolno, wskutek czego operator rurociągu zdecydował się na skorzystanie z kopii zapasowej. Przesył paliwa został ostatecznie wznowiony 12 maja po południu, ale potrzeba było jeszcze kilku dni aby całkowicie uzupełnić braki powstałe w wyniku 6-dniowej przerwy w dostawach. Po tej serii złych wiadomości przyszła dobra informacja, iż FBI udało się odzyskać 63,7 BTC, większość okupu zapłaconego przez Colonial Pipeline. Na koniec dowiedzieliśmy się, że do włamania przestępcy wykorzystali nieużywane konto VPN zabezpieczone jedynie hasłem.

VPN i MFA oraz wnioski z ataku

Myślę, że my powinniśmy wyciągnąć z tej historii 3 wnioski:

- cyberatak może dotknąć każdego z nas, bezpośrednio, czy – jak w tym przypadku – pośrednio,

- VPN nie jest panaceum na wszystkie problemy związane z cyberbezpieczeństwem,

- hasło nie może już być jedynym zabezpieczeniem dostępu do systemów informatycznych, musimy więc korzystać z dodatkowych sposobów uwierzytelniania (MFA, multi-factor authentication).

I tym właśnie zajmujemy się w Secfense.