Spotkałem się z opinią, że alternatywą do wdrożenia silnego uwierzytelniania jest mocne zabezpieczenie sieci wewnętrznej poprzez wprowadzenie maksymalnych ograniczeń na dostęp do hostów, portów, typu przesyłanych danych, itd. W ten sposób nawet przy przejęciu konta użytkownika konsekwencje włamania będą zminimalizowane. No cóż, powiedziałbym, że ograniczenia dostępu i silne uwierzytelnianie doskonale się uzupełniają. Zwróciłbym też uwagę na kilka faktów:

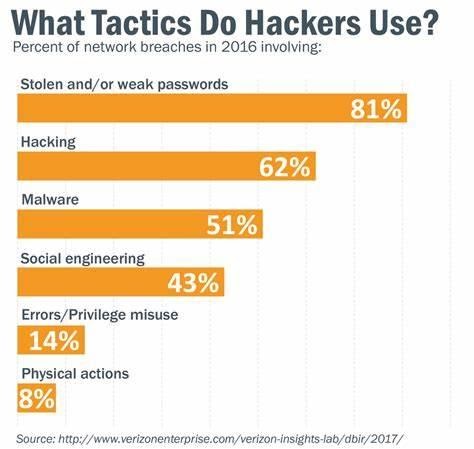

1. Według wszelkich raportów najczęstszym sposobem włamania do systemów komputerowych jest przejęcia hasła – przez jego złamanie bądź kradzież. Oto przykład jednego z zestawień sposobów ataku:

Z tego wynika, że zabezpieczenie haseł uchroni nas przed zdecydowaną większością zdarzeń dot. cyberbezpieczeństwa. Ale oczywiście nie możemy zaniedbywać pozostałych.

2. Ponieważ w przypadku włamania restrykcje mają zadziałać dopiero po zdarzeniu, uwierzytelnianie zaś ma mu zapobiec, traktowałbym silne uwierzytelnianie (zwane z angielska MFA – Multi-factor authentication) jako pierwszą linię obrony, ograniczenia zaś jako drugą. To oznacza, że mogąc zająć się w danym czasie tylko jedną kwestią (np. z powodów budżetowych, technicznych czy organizacyjnych), zacząłbym od MFA.

3. Trzeba również spojrzeć na stosunek nakładu pracy do uzyskanych efektów. W punkcie 1. pokazaliśmy, że załatwiając sprawę słabych i skradzionych haseł eliminujemy ponad 80% włamań. Łatwość wdrożenia zabezpieczeń w sieci wewnętrznej wygląda inaczej w każdej organizacji, i pewnie często dzięki stosowaniu środowiska homogenicznego bądź narzędzi kompleksowo zarządzających heterogenicznym da się szybko wdrożyć politykę bezpieczeństwa. Trzeba jednak najpierw ją opracować, to jest poznać kto, z czego i jak korzysta, a potem omówić to wszystko z poszczególnymi działami biznesowymi czy wręcz pojedynczymi użytkownikami. No i nigdy nie będzie gwarancji, że osiągnięty konsensus będzie obowiązywał po wsze czasy. Z drugiej strony wdrożenie MFA również wymaga sporego nakładu – przynajmniej w podejściu tradycyjnym, kiedy to musimy zmodyfikować każdą aplikację tak, żeby nie bazowała jedynie na haśle, ale wymagała także użycia drugiego składnika uwierzytelniania (zwanego z angielska 2FA – two-factor authentication), jak na przykład podania jednorazowego kodu, użycia klucza sprzętowego czy zeskanowania odcisku palca. A co, kiedy tych aplikacji mamy dużo? I nie wszystkie da się – przynajmniej łatwo – przerobić (bo pochodzą one od firm trzecich czy bazują na starej, nieużywanej już technologii)? Na szczęście istnieje na rynku rozwiązanie firmy Secfense, które pozwala na wdrożenie silnego uwierzytelniania kompletnie eliminując konieczność modyfikacji aplikacji. Działa ono bowiem jako pośrednik pomiędzy użytkownikiem a aplikacją. Dla użytkownika Secfense wprowadza 2FA, czyli dodatkowy składnik uwierzytelniania, po użyciu którego użytkownik łączy się z istniejącą aplikacją. Z punktu widzenia aplikacji zaś powoduje, że mają do niej dostęp wyłącznie użytkownicy, którzy uwierzytelnili się w prawidłowy, bezpieczny sposób.

Tak więc wdrożenie silnego uwierzytelniania za pomocą Secfense nie tylko zabezpiecza nas przed największym źródłem zagrożeń, ale także realizowane jest w szybki i prosty sposób.

Podsumowując przedstawiony tok rozumowania namawiam zarówno do zabezpieczania sieci wewnętrznej poprzez wprowadzanie różnego typu ograniczeń, jak i do wdrożenia silnego uwierzytelniania. I na rozpoczęcie przygody z MFA/2FA od zapoznania się z rozwiązaniem Secfense.