- Polski startup Secfense rozwija produkt o nazwie User Access Security Broker, umożliwiający wdrażanie dowolnej metody silnego uwierzytelniania (dwuskładnikowe uwierzytelnianie) bez zmiany w kodzie istniejących aplikacji.

- Secfense jest jednym z finalistów 2020 Automation Awards konkursu zorganizowanego przez europejskiego jednorożca, firmę UiPath.

Startup Secfense założony w 2018 roku w Krakowie jako cel postawił sobie przedefiniowanie sposobu w jaki wykonuje się wdrożenie silnego uwierzytelniania w organizacjach.

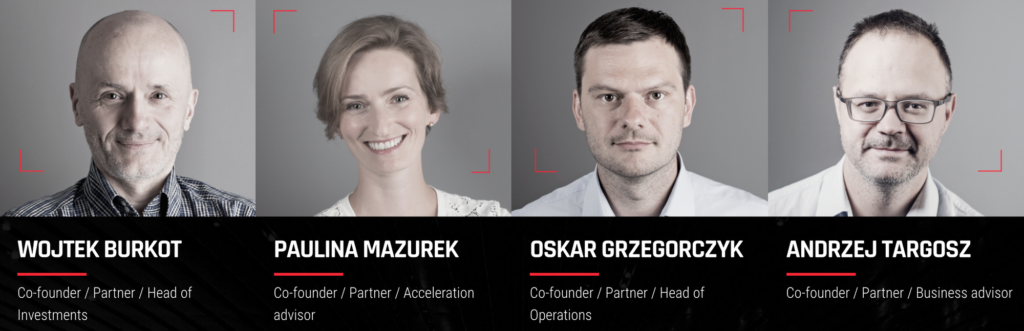

Pierwsza runda inwestowania w Secfense odbyła się w 2018 roku, kiedy to startup uzyskał 700 000 EUR od krakowskiego funduszu venture capital Bitspiration. Partnerami w funduszu Bitspiration są między innymi osoby, które wprowadzały na rynek polski technologicznego giganta Google (Paulina Mazurek i Wojtek Burkot). Partnerami w funduszu są również współzałożyciel ASPIRE (Oskar Grzegorczyk) oraz założyciel Eventory, PLNOGi CONFidence (Andrzej Targosz).

Czym więc zajmuje się Secfense i dlaczego fundusz Bitspiration zdecydował się zaufać wizji założycieli Tomka Kowalskiego i Marcina Szarego?

Słowniczek

Zanim przejdziemy do specyfiki tego czym zajmuje się Secfense, krótkie intro najważniejszych pojęć związanych z ich działalnością:

2FA (Two-Factor Authentication), znane po polsku jako dwuskładnikowe uwierzytelnianie to podzbiór MFA (Multi-Factor Authentication) czyli uwierzytelniania wieloskładnikowego.

2FA i MFA to po prostu dodatkową warstwa bezpieczeństwa stosowana, aby upewnić się, że ludzie próbujący uzyskać dostęp do chronionych zasobów naprawdę są tymi, za kogo się podają.

2FA i MFA jest również znane jako silne uwierzytelnianie.

Po wprowadzeniu przez użytkownika swojego loginu i hasła, zostanie on poproszony o podanie tak zwanego drugiego składnika czyli kolejnej informacji, którą może być:

- Coś, co dana osoba wie: kod PIN / kod uwierzytelniający, hasło dodatkowe, odpowiedzi na „tajne pytania” itp. ;

- Coś, co dana osoba ma: klucz, karta, smartfon, token sprzętowy [USB] itp .;

- Coś, czym dana osoba jest: zwykle dane biometryczne (skanowanie odcisków palców / tęczówki, głos, wzór w interwałach naciśnięcia klawiszy itp.);

- Gdzieś gdzie dana osoba się znajduje: połączenie z określoną siecią, lokalizacja GPS itp.

Potencjalne naruszenie któregoś z tych czynników nie zezwoli użytkownikowi na dostęp do chronionego zasobu. Drugi składnik nie przepuści użytkownika przez proces dwuskładnikowego logowania i nie dopuści go do chronionej aplikacji.

Dwuskładnikowe uwierzytelnianie zapewnia więc, że nawet jeśli hasło użytkownika zostanie skradzione prawdopodobieństwo, że ktoś inny będzie miał możliwość dostępu do danych znacznie spada (lub jest wyeliminowane, w zależności od siły drugiego składnika).

W artykule pojawią się też zamiennie określenia takie jak instalacja, wdrożenie, czy adopcja oznaczające po prostu wprowadzenie nowej technologii do użycia tak aby działała ona z istniejącą infrastrukturą informatyczną firmy.

Różne przykłady drugiego składnika:

- SMS (wiadomość tekstowa): użytkownik otrzymuje kod na swoje urządzenie mobilne; metoda najczęściej wykorzystana w aplikacjach bankowych skutecznie zastępowana nowszymi metodami;

- Hasło jednorazowe (OTP): podobne do SMS, ale kod jest generowany na dedykowanych urządzeniach;

- Powiadomienie oparte o push: użytkownik musi potwierdzić logowanie na smartfonie za pomocą dedykowanej aplikacji;

- Universal 2nd Factor (U2F): dedykowany token USB zweryfikuje fizyczną obecność i tożsamość użytkownika;

- FIDO2 lub WebAuthn: uważane za jedno z najbezpieczniejszych rozwiązań dostępnych na rynku; Fast IDentity Online / FIDO2 może korzystać z dowolnych urządzeń lokalnych z uwierzytelnianiem biometrycznym (np. Czytnik linii papilarnych w smartfonie lub laptopie); WebAuthn jest standardem pozwalającym na używanie lokalnych uwierzytelniaczy zamiast haseł.

Czym zajmuje się Secfense?

Marcin Szary, współzałożyciel i CTO w Secfense, mówi, że ich rozwiązanie pozwala na dodanie dowolnej metodę 2FA lub MFA do dowolnej aplikacji, bez dotykania kodu danej aplikacji. Rozwiązanie pozwala też na skalowanie, czyli wdrożenie metody na masową skalę na wszystkich aplikacjach webowych w organizacji.

„Podchodzimy do starego problemu (adopcji silnego uwierzytelniania) w nowy sposób. Większość firm chroni swoje aplikacje wyłącznie za pomocą haseł. Niektóre firmy używają tokenów lub metod opartych o MFA. Secfense idzie o krok dalej i dostarcza organizacjom pełen pakiet metod silnego uwierzytelniania na wszystkich wykorzystywanych aplikacjach. Rozwiązanie Secfense to broker bezpieczeństwa. Oznacza to, że umożliwia ono wdrożenie każdej dostępnej na rynku metody MFA na dowolnej aplikacji w ciągu kilku minut”.

Tradycyjne wdrożenie uwierzytelniania MFA wymaga zwykle aktualizacji przynajmniej części kodu źródłowego aplikacji docelowej, jeśli nie całkowitego przeprojektowania jej. Jeśli dajmy na to bank ma wiele krytycznych aplikacji / systemów, złożoność rośnie wykładniczo. Przy ingerencji w kod krytycznych aplikacji zawsze pojawia się tysiąc rzeczy, które mogą pójść nie tak i zablokować pracę całej firmy.

Secfense podchodzi do tematu wdrożenia uwierzytelniania MFA w zupełnie inny sposób. Nie z perspektywy rozwoju oprogramowania (software development), ale raczej z punktu widzenia sieci (network).

„Zmieniamy paradygmat implementacji MFA. Zamiast łączyć każdą aplikację indywidualnie z wybraną metodą 2FA przekierowujemy ruch sieciowy tak aby płynął przez brokera Secfense. Instalacja rozwiązania jest tak prosta jak zmiana wpisu DNS lub reguły firewalla”.- wyjaśnia Marcin Szary.

Należy wyraźnie podkreślić. Secfense nie jest dostawcą uwierzytelniania wieloskładnikowego. Secfense jest brokerem uwierzytelniania wieloskładnikowego.

Różnica polega na tym że rozwiązanie Secfense umożliwia organizacjom wybór dowolnej metody w oparciu o aktualne lub przyszłe potrzeby firmy. Rozwiązanie Secfense umożliwia bowiem podmianę metody w dowolnym momencie i zastąpienie jej inną.

Biorąc pod uwagę już nasycony rynek rozwiązań MFA, Secfense podjęło strategiczną decyzję, aby nie konkurować z nimi, przynajmniej nie bezpośrednio.

Marcin Szary:

„Powtarzamy to jak mantrę, ale jest to naprawdę ważne. Nie jesteśmy dostawcą uwierzytelniania wieloskładnikowego. Jesteśmy brokerem uwierzytelniania wieloskładnikowego”.

Tomasz Kowalski uzupełnia:

„Naturalne pytanie które pojawia się zawsze w tym miejscu brzmi: Czy klient będzie musiał zapłacić osobno za rozwiązanie MFA oraz za brokera Secfense? Istnieją bezpłatne standardy uwierzytelniania (takie jak aplikacje uwierzytelniające, OTP oparte na SMS-ach, lokalne uwierzytelniacze oparte na FIDO2), a także urządzenia uwierzytelniające, które należy zakupić (klucze YubiKeys, klucze Feitian itp.). To do naszych klientów należy decyzja, której metody chcą użyć”.

Jak rozwiązanie Secfense wygląda z technicznego punktu widzenia?

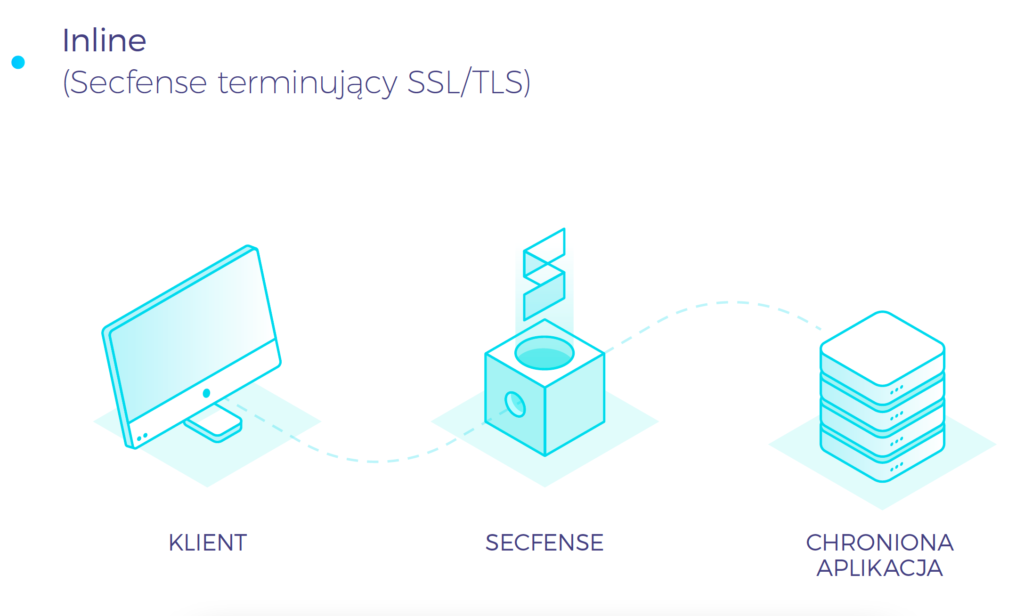

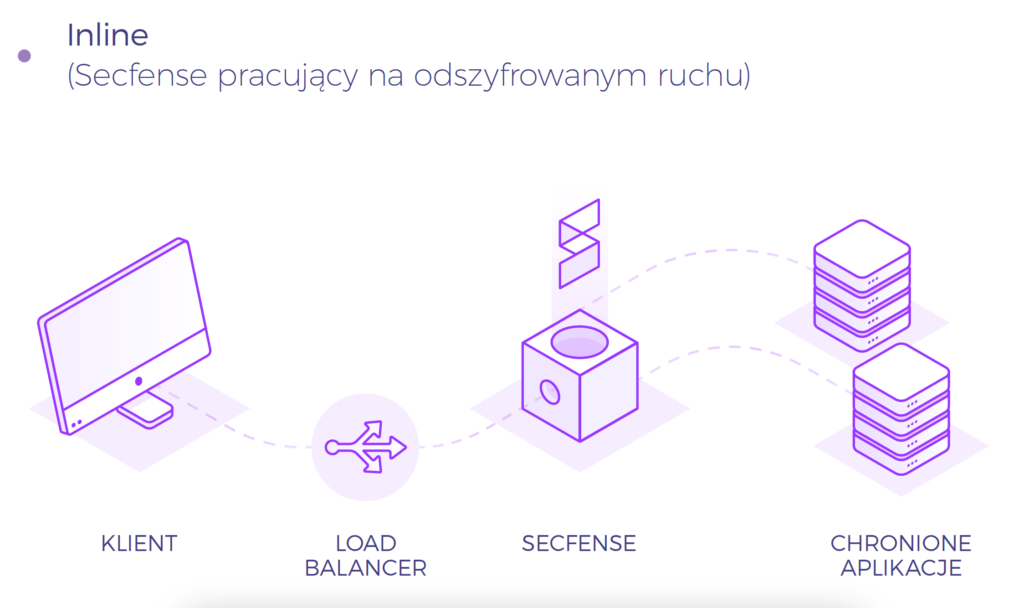

Broker Secfense stawiany jest między aplikacją a użytkownikiem przed, obok lub w miejsce load balancera. Broker uczy się wzorców ruchu związanych z uwierzytelnianiem i dodaje dodatkową warstwę bezpieczeństwa między użytkownikami a ich aplikacjami.

:Broker wie, do której aplikacji użytkownik chce uzyskać dostęp i prosi go o zastosowanie metody 2FA, która została wybrana dla tej konkretnej aplikacji” – wyjaśnia Marcin Szary.

Trzy opcje instalacji brokera Secfense w organizacji:

Idąc krok dalej, w 2019 Secfense wprowadził nową funkcjonalność brokera – mikroautoryzacje.

Mikroautoryzacje

Mikroautoryzacje to funkcjonalność, która dodaje po prostu kolejną warstwę ochrony, prosząc użytkownika o ponowne uwierzytelnienie za każdym razem, gdy proszą oni o dostęp do określonego obszaru lub chcą wykonać określone zadanie w chronionej aplikacji.

Posługując się przykładem bankowości z początku artykułu, już po zalogowaniu przy użyciu 2FA użytkownik ponownie musi uwierzytelnić się raz jeszcze dla każdej transakcji, która będzie tego wymagać. Dlaczego miałby zostać wprowadzony taki pozornie paranoiczny system? Aby zmniejszyć ryzyko narażenia wrażliwych danych lub wykonywania nieautoryzowanych operacji. Pracownik z wystarczającymi uprawnieniami dostępu może zagrozić całej firmie, niezależnie od tego, czy jest to robione celowo, czy nie; a według danych branżowych 34% cyberataków następuje od wewnątrz.

Ważną rzeczą przy wykorzystaniu mikroautoryzacji jest to aby metoda wykorzystana do niej była nieuciążliwa dla użytkownika. Warto jest więc wybrać metodę o minimalnej uciążliwości (takiej jak przyłożenie palca do czytnika lub skan twarzy) a nie metody, która wymaga wysiłku (takiej jak wpisywanie kodów).

Model Biznesowy i Klienci

Secfense pobiera od swoich klientów roczną opłatę abonamentową za każdego użytkownika oraz jednorazową opłatę instalacyjną. Rozwiązanie nie jest jednak oferowane w modelu SaaS (oprogramowanie jako usługa). Ze względu na wrażliwy charakter danych przepływających przez aplikację wszyscy obecni klienci Secfense preferują wdrożenia lokalne. Jednakże startup nie wyklucza rozszerzenia swojej oferty na SaaS w przyszłości.

Secfense ma obecnie sześciu klientów, a trzech kolejnych jest gotowych do sprzedaży (sales ready) – mówi Tomasz Kowalski, dodając, że firma wykonała nieco ponad 20 wdrożeń testowych proof of concept (PoC). „Naszymi klientami są głównie instytucje finansowe, ale także administracja publiczna, firmy z sektora handel i usługi, przemysł czy energetyka”.

Pandemia dodatkowo zwiększyła zainteresowanie rozwiązaniem. Do marca 2020 roku działania marketingowe skupione były głównie na wychodzeniu na zewnątrz, do klienta (outbound marketing). Od kwietnia 2020 sytuacja się zmieniła. Wszystko to wiąże się nową rzeczywistością pracy zdalnej i koniecznością utrzymania wysokiego poziomu bezpieczeństwa pracowników zdalnych pracujących z domu z niezabezpieczonych sieci. – mówi Tomasz Kowalski

Dwie trzecie zespołu pracuje zdalnie

Secfense powstało w marcu 2018 roku i obecnie liczy 9 osób, z czego 3 pracuje w centrali startupu w Polsce, a reszta zdalnie.

Obaj założyciele firmy mają blisko 20-letnie doświadczenie w branży IT, a ich ścieżki zawodowe wielokrotnie przecinały się poczynając od pierwszego spotkania w 2003 roku.

CEO, Tomasz Kowalski był zaangażowany w wiele wdrożeń sprzętu i oprogramowania w dużych i średnich firmach z branży finansowej, telekomunikacyjnej i wdrożeń w sektorze wojskowym. Największą część swojej kariery zawodowej spędził w firmie Polcom, jako menedżer ds. Telekomunikacji i sprzedaży mediów.

Marcin Szary, CTO Secfense, odpowiedzialny jest za rozwój produktu. Jego doświadczenie techniczne skupia się na bezpieczeństwie, w szczególności na aspektach związanych z zarządzaniem tożsamością. Przed Secfense, Marcin Szary pełnił rolę CTO w start-upach w segmentach mobile, telco i security.

Uwaga: Secfense nie należy mylić z Secfence, indyjską firmą specjalizującą się w innych rozwiązaniach z zakresu cyberbezpieczeństwa, takich jak m.in. testy penetracyjne.

Więcej informacji o Secfense

W poniższym filmie współzałożyciele Secfense demonstrują, jak za pomocą brokera Secfense dodać 2FA na dowolnej aplikacji (na potrzeby demo na przykładzie aplikacji webowej amazon.com).

Oczywiście Secfense nie ma dostępu do infrastruktury Amazon, więc jak możliwym jest wdrożenie 2FA na aplikacji, której Secfense nie kontroluje?

Wystarczy zmienić wpis DNS, aby ruch przepływał przez brokera Secfense, co nie stanowi problemu, ponieważ na potrzeby demo mamy pełną kontrolę nad laptopem używanym w wersji demonstracyjnej. DNS to w zasadzie książka telefoniczna w Internecie, tłumaczy nazwy domen na numeryczny adres IP potrzebny do lokalizacji serwerów obsługujących strony internetow. Na przykład, jeśli wpiszemy http://172.217.22.164/ w przeglądarce, otrzymamy google.com. Aby broker Secfense faktycznie dodał na stałe dwuskładnikowe uwierzytelnianie do aplikacji Amazon musiałby zostać postawiony w infrastrukturze firmy.

Demo Secfense rodzi też pytanie: „Czy Secfense wykorzystuje podejście typu man-in-the-middle do przechwytywania żądań uwierzytelnienia?”

Zasadniczo tak, ale celem tutaj nie jest kradzież danych uwierzytelniających, a wprowadzenie dodatkowej warstwy zabezpieczeń. Jeśli klient kontroluje DNS aplikacji, broker Secfense może zostać na niej wdrożony.

Zespół Secfense proponują spojrzenie na User Access Security Broker w następujący sposób:

„Pomyśl o brokerze Secfense jak o Cloudflare dla 2FA. To, co Secfense robi dla 2FA, to to, co VMware zrobił dla infrastruktury IT”.

Secfense i UiPath

W grudniu 2020 odbył się finał konkursu UiPath Automation Awards 2020 przeznaczonego dla najbardziej innowacyjnych firm skupiających się na automatyzacji procesów biznesowych. UiPath to jeden z niewielu europejskich jednorożców, czyli startupów które przekroczyły już 1 miliard USD ewaluacji rynkowej.

Oczekuje się, że UiPath uzyska wycenę ponad 20 miliardów dolarów w pierwszej ofercie publicznej, która prawdopodobnie nastąpi w pierwszej połowie 2021 roku, jak podał Bloomberg. Według tego samego źródła osiągnął około 500 mln USD rocznych cyklicznych przychodów.

Secfense został wybrany przez UiPath jako jeden z trzech najciekawszych startupów b2b zajmujących się automatyzacją oprogramowania z ponad 200 aplikacji z 21 krajów. Secfense został też wytypowany jako najciekawszy startup według publiczności Automation Awards 2020.

Automatyzacja adopcji silnego uwierzytelniania (czyli kluczowa wartość rozwiązania Secfense) jest ważna z kilku powodów:

- Większość firm chroni tylko kilka aplikacji za pomocą 2FA, podczas gdy reszta pozostaje bez ochrony.

- Aplikacje pozostają niezabezpieczone, ponieważ tradycyjna instalacja jest trudna, kosztowna, a czasem nawet niemożliwa.

Odkąd powstał Secfense User Access Security Broker, otrzymaliśmy wiele pozytywnych opinii, które zostały potwierdzone chociażby w ostatnim konkursie UiPath, ale także w success stories naszych klientów. Nasz ostatni klient jest jednym z 5 największych banków w Polsce. Secfense pomógł bankowi zabezpieczyć prawie 100 aplikacji wdrażając dwuskładnikowe uwierzytelnianie. Nie byłoby to możliwe bez narzędzia takiego jak Secfense, które pomaga zautomatyzować proces wdrażania.

Aby dowiedzieć się więcej o:

- szczegółach technologii i działania brokera Secfense poprzednich wdrożeniach i problemach rozwiązanych dzięki brokerowi Secfense

- możliwości umówienia się na testowanie produktu Secfense

zachęcamy do wypełnienia formularza kontaktowego i umówienie się z nami na rozmowę.

Oryginalny artykuł o Secfense pojawił się w języku angielskim na łamach portalu IK KEY: Polish Cyber Security Startup Secfense Is Looking to Expand in the UK