Uzyskanie zgody budżetowej na inicjatywy w zakresie cyberbezpieczeństwa jest wyzwaniem, przed którym stoi wielu CISO i architektów korporacyjnych. Osoby decydujące o budżecie potrzebują jasnych, praktycznych uzasadnień, które ukazują wartość tych inwestycji pod względem zmniejszenia ryzyka, zapewnienia zgodności i zabezpieczenia organizacji na przyszłość. Poniżej przedstawiamy cztery praktyczne podsumowania, które liderzy ds. bezpieczeństwa mogą wykorzystać do wsparcia wniosków budżetowych dotyczących kluczowych celów w zakresie cyberbezpieczeństwa: zwiększenie bezpieczeństwa VPN, zapewnienie zgodności z DORA, wdrożenie passkeys dla krytycznych aplikacji i spełnienie wymagań NIS2.

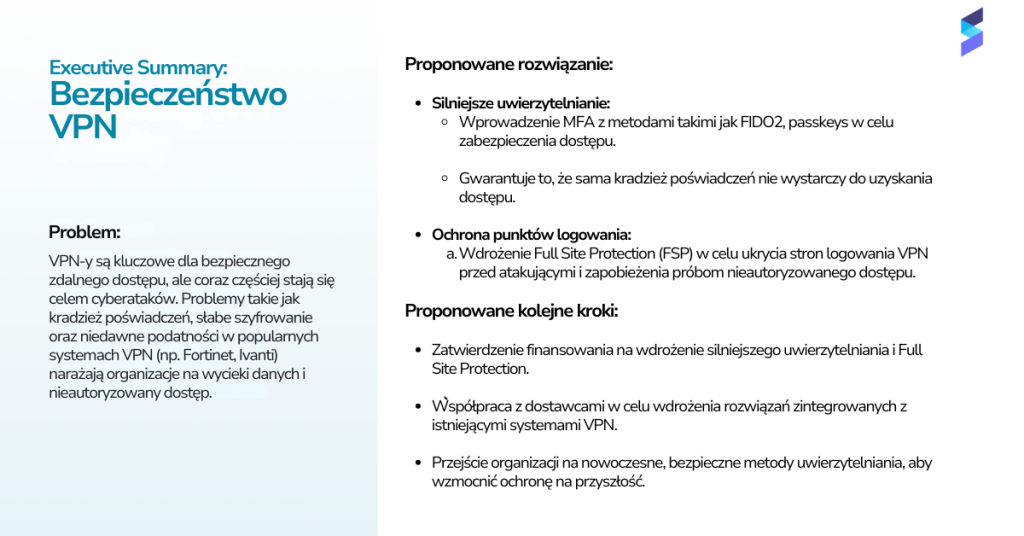

1. Jak uzasadnić inwestycje w bezpieczeństwo VPN

Dlaczego sieci VPN są celem ataków?

Wirtualne sieci prywatne (VPN) są kluczowym elementem pracy zdalnej i bezpiecznego dostępu, ale są coraz częściej wykorzystywane. Luki w powszechnie używanych systemach, takich jak Fortinet i Ivanti, wskazują na zagrożenia, takie jak kradzież danych uwierzytelniających, słabe szyfrowanie i odsłonięte portale logowania. Zagrożenia te stanowią ryzyko dla wrażliwych danych i operacji biznesowych.

Jakie kroki mogą poprawić bezpieczeństwo VPN?

Organizacje mogą zwiększyć bezpieczeństwo VPN poprzez:

- Silniejsze uwierzytelnianie:

- Wprowadzenie MFA z metodami takimi jak FIDO2, passkeys w celu zabezpieczenia dostępu.

- Gwarantuje to, że sama kradzież poświadczeń nie wystarczy do uzyskania dostępu.

- Ochrona punktów logowania:

- Wdrożenie Full Site Protection (FSP) w celu ukrycia stron logowania VPN przed atakującymi i zapobieżenia próbom nieautoryzowanego dostępu.

Jakie działania powinny być traktowane priorytetowo?

- Zatwierdzenie finansowania na wdrożenie silniejszego uwierzytelniania i Full Site Protection.

- Współpraca z dostawcami w celu wdrożenia rozwiązań zintegrowanych z istniejącymi systemami VPN.

- Przejście organizacji na nowoczesne, bezpieczne metody uwierzytelniania, aby wzmocnić ochronę na przyszłość.

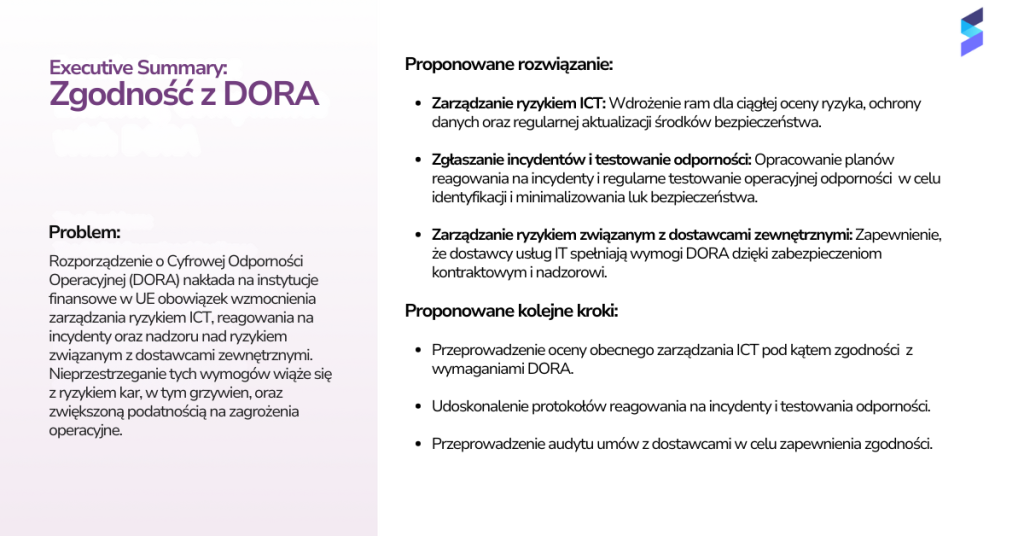

2. Jak uzyskać zgodność z DORA

Dlaczego zgodność z przepisami DORA ma znaczenie?

Ustawa Digital Operational Resilience Act (DORA) ustanawia obowiązkowe wymogi w zakresie zarządzania ryzykiem ICT, reagowania na incydenty i nadzoru nad ryzykiem stron trzecich dla podmiotów finansowych działających w UE. Organizacjom, które nie spełnią wymogów do stycznia 2025 r., grożą kary i zwiększona ekspozycja na luki w zabezpieczeniach.

Jak organizacje mogą spełnić wymagania DORA?

Kluczowe środki obejmują:

- Zarządzanie ryzykiem ICT: Wdrożenie ram dla ciągłej oceny ryzyka, ochrony danych oraz regularnej aktualizacji środków bezpieczeństwa.

- Zgłaszanie incydentów i testowanie odporności: Opracowanie planów reagowania na incydenty i regularne testowanie operacyjnej odporności w celu identyfikacji i minimalizowania luk bezpieczeństwa.

- Zarządzanie ryzykiem związanym z dostawcami zewnętrznymi: Zapewnienie, że dostawcy usług IT spełniają wymogi DORA dzięki zabezpieczeniom kontraktowym i nadzorowi.

Co powinni teraz zrobić liderzy bezpieczeństwa?

- Przeprowadzenie oceny obecnego zarządzania ICT pod kątem zgodności z wymaganiami DORA.

- Udoskonalenie protokołów reagowania na incydenty i testowania odporności.

- Przeprowadzenie audytu umów z dostawcami w celu zapewnienia zgodności.

Przygotowanie się teraz zapewni organizacji dotrzymanie terminu zgodności i zmniejszy narażenie na ryzyko.

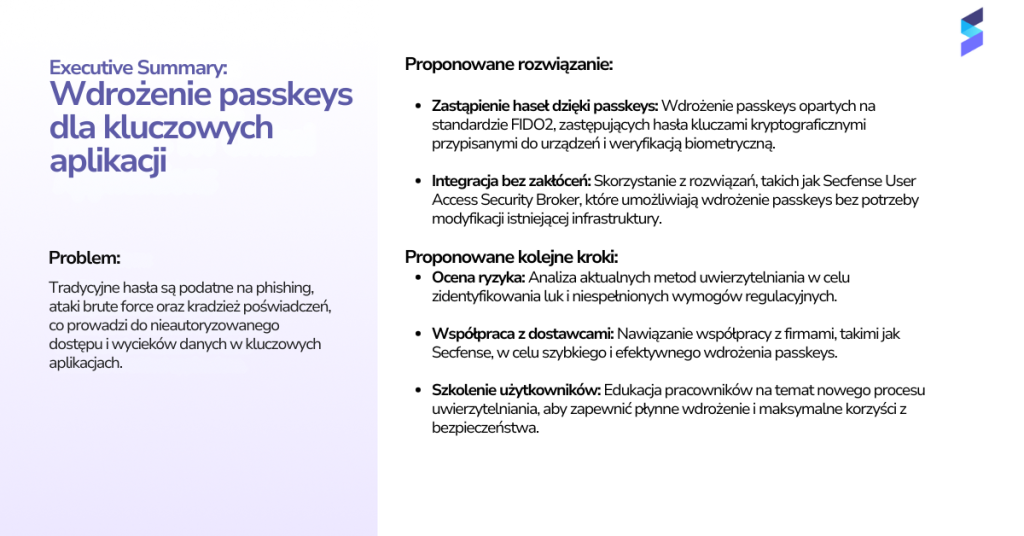

3. Jak uzasadnić przyjęcie passkeys dla krytycznych aplikacji?

Dlaczego hasła są słabym punktem?

Hasła pozostają jedną z najczęściej wykorzystywanych luk w zabezpieczeniach, a phishing, ataki siłowe i kradzież danych uwierzytelniających prowadzą do nieautoryzowanego dostępu i naruszenia danych. Krytyczne aplikacje biznesowe są szczególnie narażone, ponieważ przechowują wrażliwe dane i często nie mają wystarczającej ochrony przed współczesnymi zagrożeniami.

Jak passkeys może rozwiązać ten problem?

Passkeys zapewniają wysoce bezpieczną, bezhasłową alternatywę dla tradycyjnego uwierzytelniania. Organizacje mogą:

- Zastąpienie haseł dzięki passkeys: Wdrożenie passkeys opartych na standardzie FIDO2, zastępujących hasła kluczami kryptograficznymi przypisanymi do urządzeń i weryfikacją biometryczną.

- Integracja bez zakłóceń: Skorzystanie z rozwiązań, takich jak Secfense User Access Security Broker, które umożliwiają wdrożenie passkeys bez potrzeby modyfikacji istniejącej infrastruktury.

Jakie są następne kroki?

- Ocena ryzyka: Analiza aktualnych metod uwierzytelniania w celu zidentyfikowania luk i niespełnionych wymogów regulacyjnych.

- Współpraca z dostawcami: Nawiązanie współpracy z firmami, takimi jak Secfense, w celu szybkiego i efektywnego wdrożenia passkeys.

- Szkolenie użytkowników: Edukacja pracowników na temat nowego procesu uwierzytelniania, aby zapewnić płynne wdrożenie i maksymalne korzyści z bezpieczeństwa.

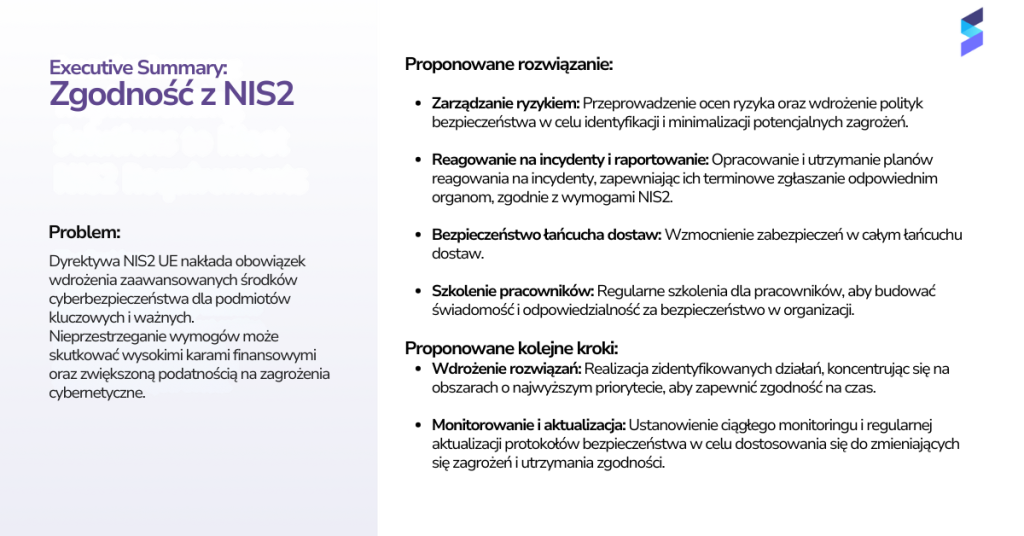

4. Jak zabezpieczyć fundusze na zgodność z NIS2

Jakie ryzyko wiąże się z niezgodnością z NIS2?

Dyrektywa NIS2 ma zastosowanie do kluczowych i ważnych podmiotów w UE, narzucając wyższe standardy cyberbezpieczeństwa. Nieprzestrzeganie przepisów do października 2024 r. może skutkować znacznymi karami i zwiększoną podatnością na cyberataki.

Jakie środki zapewniają zgodność z NIS2?

Organizacje muszą ustalić następujące priorytety:

- Zarządzanie ryzykiem: Przeprowadzenie ocen ryzyka oraz wdrożenie polityk bezpieczeństwa w celu identyfikacji i minimalizacji potencjalnych zagrożeń.

- Reagowanie na incydenty i raportowanie: Opracowanie i utrzymanie planów reagowania na incydenty, zapewniając ich terminowe zgłaszanie odpowiednim organom, zgodnie z wymogami NIS2.

- Bezpieczeństwo łańcucha dostaw: Wzmocnienie zabezpieczeń w całym łańcuchu dostaw.

Na czym powinni skupić się liderzy ds. bezpieczeństwa?

- Wdrożenie rozwiązań: Realizacja zidentyfikowanych działań, koncentrując się na obszarach o najwyższym priorytecie, aby zapewnić zgodność na czas.

- Monitorowanie i aktualizacja: Ustanowienie ciągłego monitoringu i regularnej aktualizacji protokołów bezpieczeństwa w celu dostosowania się do zmieniających się zagrożeń i utrzymania zgodności.

Dlaczego inwestycje w cyberbezpieczeństwo powinny być najwyższym priorytetem?

Liderzy ds. bezpieczeństwa są odpowiedzialni za ochronę swoich organizacji przed rosnącymi zagrożeniami i zapewnienie zgodności ze zmieniającymi się przepisami. Każde z powyższych podsumowań zapewnia strategie, które uzasadniają inwestycje w bezpieczeństwo VPN, zgodność z DORA, uwierzytelnianie bezhasłowe i zgodność z NIS2.

Działając teraz, organizacje mogą ograniczyć ryzyko, wzmocnić obronę i uniknąć kar związanych z niezgodnością z przepisami.

Jak Secfense może wspierać Twoje cele

Secfense pomaga organizacjom modernizować infrastrukturę uwierzytelniania poprzez wprowadzanie kluczy FIDO2 i rozwiązań bezhasłowych. Nasze rozwiązania płynnie integrują się z istniejącymi systemami, umożliwiając organizacjom zmniejszenie ryzyka, spełnienie wymogów zgodności i przejście na silniejsze, gotowe na przyszłość metody uwierzytelniania.

Zrób następny krok

- Skontaktuj się z Secfense: Porozmawiaj z ekspertem o tym, jak nasze rozwiązania uwierzytelniające mogą pomóc zabezpieczyć Twoją organizację. Skontaktuj się z nami.

- Obejrzyj nasze webinarium: Dowiedz się, jak passkeys eliminują luki w zabezpieczeniach związane z hasłami i pomagają spełnić wymagania dotyczące zgodności. Dostęp do webinarium tutaj.