Co to jest biometria behawioralna?

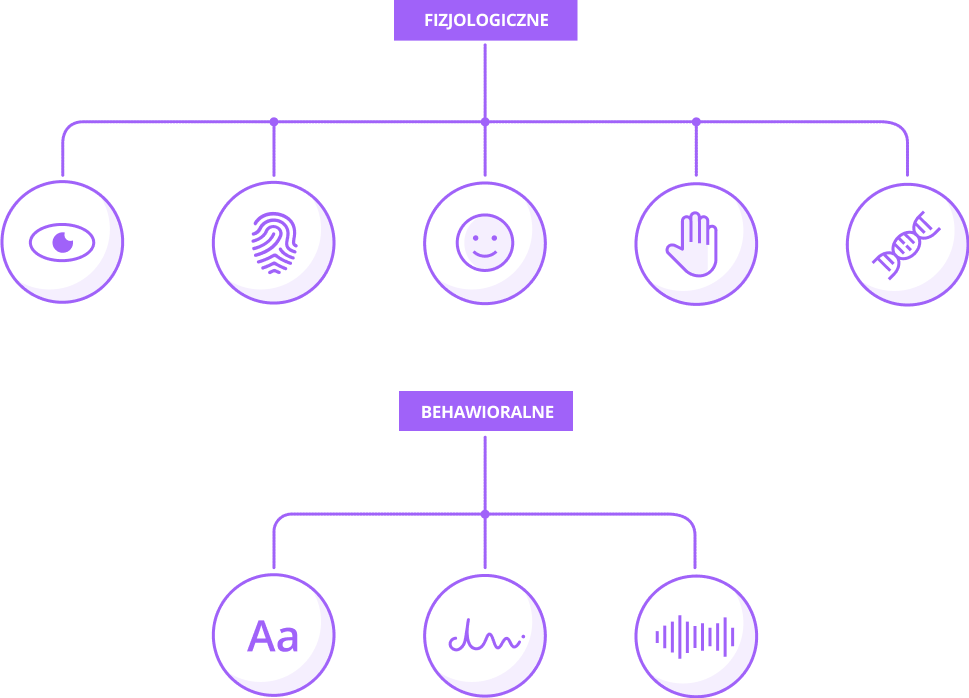

Biometria jest zwykle kojarzona z czytnikami linii papilarnych, skanerami oczu czy technologią rozpoznawania twarzy lub głosu. Chociaż nie są to błędne skojarzenia, to warto przyjrzeć się bliżej mniej oczywistej biometrii behawioralnej.

Różnica między biometrią tradycyjną a behawioralną polega na tym, że ta druga jest używana do nieprzerwanego uwierzytelniania.

- Nieustannie śledzi zachowanie użytkowników w aplikacji i rozpoznaje podejrzane wzorce.

- Jej celem jest sprawdzenie, czy użytkownicy, którzy pomyślnie przeszli proces logowania, działają i zachowują się zgodnie ze swoimi przyzwyczajeniami.

- Użytkownicy, którzy zachowują się inaczej niż zwykle, mogą mieć ograniczony dostęp do dalszych danych lub mogą zostać wylogowani do czasu zweryfikowania ich tożsamości.

Jak można wykorzystać biometrię w uwierzytelnianiu wieloskładnikowym?

Uwierzytelnianie biometryczne jest często używane jako główny element nowoczesnego uwierzytelniania wieloskładnikowego. Im więcej warstw bezpieczeństwa stoi między użytkownikami a aplikacjami, tym większe trudności napotykają hakerzy, próbując włamać się do sieci organizacji.

Chociaż uwierzytelnianie biometryczne jest znacznie bezpieczniejsze niż hasła, poleganie wyłącznie na nim może stwarzać zagrożenie. Dlatego warto rozważyć dodanie uwierzytelniania biometrycznego razem z innymi składnikami.

Uwierzytelnianie biometryczne i bezpieczeństwo przedsiębiorstwa

Dlaczego uwierzytelnianie biometryczne jest dodawane do procesu logowania? Ponieważ hasła są bardzo zawodnym sposobem na zapewnienie bezpieczeństwa baz danych organizacji. Pracownicy często używają słabych i łatwych do odgadnięcia haseł, takich jak „12345”, słowo „hasło” lub imiona dzieci, małżonków bądź zwierząt.

Uwierzytelnianie biometryczne zamiast słowa lub frazy wykorzystuje czynniki fizjologiczne, takie jak odcisk palca, tęczówka, głos lub twarz, aby wzmocnić uwierzytelnianie i zabezpieczyć dostęp. Tych czynników nie można odgadnąć. Biometria jest często postrzegana jako pierwszy krok w kierunku uwierzytelniania typu passwordless i odpowiada za jeden ze składników w procesie.

Jaki jest najpopularniejszy typ urządzenia biometrycznego w przedsiębiorstwie?

Korzystanie z uwierzytelnienia biometrycznego w firmie często obejmuje użycie urządzeń uwierzytelniających. Należą do nich:

- Smartfony i laptopy przystosowane dzięki FIDO2 do pełnienia roli lokalnych uwierzytelniaczy,

- Klucze bezpieczeństwa FIDO2, czyli małe tokeny bezpieczeństwa z czytnikami linii papilarnych.

Uwierzytelnianie biometryczne i bezpieczeństwo pracy zdalnej

Rozwiązania korzystające z uwierzytelniania biometrycznego mogą znacznie poprawić bezpieczeństwo pracy zdalnej.

- Standard FIDO2 umożliwia organizacjom wykorzystanie sprzętu do pracy w roli biometrycznych urządzeń uwierzytelniających.

- Rozwiązania korzystające z uwierzytelniania biometrycznego często integrują się z narzędziami do zarządzania dostępem uprzywilejowanym (PAM) i platformami IAM, aby zapewnić możliwie najbardziej kompleksowe zasady uwierzytelniania.

Jak wdrożyć uwierzytelnianie biometryczne w oprogramowaniu firmowym?

Uwierzytelnianie biometryczne, tak jak każdy inny standard uwierzytelniania, można łatwo wdrożyć w dowolnej aplikacji korporacyjnej przy użyciu User Access Security Broker. Wdrożenie jest skalowalne, co oznacza, że silne uwierzytelnianie można rozciągnąć na każdą aplikację w ten sam sposób, bez konieczności programowania. Uwierzytelnianie biometryczne może również służyć do mikroautoryzacji, które stanowią kolejną warstwę bezpieczeństwa chroniącą użytkownika w aplikacji. Mikroautoryzacje to sposób na upewnienie się, że z danej sesji logowania nadal korzysta uprawniona osoba.

Wdrażanie dowolnej metody silnego uwierzytelniania przy użyciu User Access Security Broker: